Der Serverschrank ist eine unverzichtbare Komponente für die Sicherheit und Integrität der IT-Infrastruktur in Unternehmen und Organisationen. Er bietet einen robusten physischen Schutz für Server, Netzwerkgeräte und Datenspeichergeräte, schränkt den Zugriff auf autorisierte Personen ein und gewährleistet eine kontrollierte Umgebung zur Vermeidung von Überhitzung und Störungen.

Die Bedeutung des Serverschranks erstreckt sich über die physische Sicherheit hinaus, da er auch die Datensicherheit, die Einhaltung von Vorschriften und die Nachverfolgung von Aktivitäten unterstützt. Fortschrittliche Technologien wie Zugriffskontrollsysteme, biometrische Authentifizierung, Überwachung und Kühlungslösungen werden ständig weiterentwickelt, um die Sicherheitsfunktionen von Serverschränken zu verbessern.

In einer zunehmend digitalisierten Welt, in der Datenschutz und Datensicherheit von entscheidender Bedeutung sind, wird der Serverschrank auch in der Zukunft eine Schlüsselrolle spielen. Unternehmen müssen in die Sicherheit ihrer Serverschränke investieren, um die Integrität und Verfügbarkeit ihrer IT-Infrastruktur zu gewährleisten und sicherheitsrelevante Vorschriften zu erfüllen. Damit trägt der Serverschrank wesentlich dazu bei, den Geschäftsbetrieb zu schützen und die Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu gewährleisten.

Serverschränke sind fundamentale Sicherheitskomponenten für IT-Infrastrukturen

Serverschränke sind entscheidende Instrumente, wenn es um die Sicherheit von IT-Infrastrukturen in Unternehmen und Organisationen geht. Sie dienen nicht nur der geordneten Aufbewahrung von Servern und anderen IT-Geräten, sondern spielen auch eine maßgebliche Rolle bei der Gewährleistung von Zugriffskontrolle und Authentifizierung, zwei fundamentalen Aspekten der IT-Sicherheit.

Die Zugriffskontrolle in einem Serverschrank wird durch physische Sicherheitsmaßnahmen wie Schlösser, Biometrie oder elektronische Zugangskarten gewährleistet. Nur autorisierte Personen mit den entsprechenden Berechtigungen können auf die in den Schränken aufbewahrten Geräte zugreifen. Dies minimiert das Risiko unautorisierten Zugriffs und potenziellen Datenmissbrauchs.

Parallel dazu spielt die Authentifizierung eine zentrale Rolle. Mithilfe von Mechanismen wie Passwörtern, Fingerabdruckerkennung oder Zwei-Faktor-Authentifizierung wird sichergestellt, dass Personen, die Zugang zum Serverschrank haben, auch tatsächlich die autorisierten Nutzer sind. Dies erhöht die Sicherheit erheblich und trägt dazu bei, potenzielle Schwachstellen zu minimieren.

Serverschränke tragen somit maßgeblich zur Gesamtsicherheit der IT-Infrastruktur bei, indem sie Zugriffskontrolle und Authentifizierung effektiv gewährleisten und so einen wichtigen Beitrag zur Integrität und Vertraulichkeit sensibler Unternehmensdaten leisten.

Erklärung, wie Zugriffskontrolle und Authentifizierung in diesem Zusammenhang funktionieren:

Zugriffskontrolle in Serverschränken und IT-Systemen: Steuerung und Überwachung von Ressourcen und Daten

Die Zugriffskontrolle ist ein grundlegendes Konzept, das den Prozess beschreibt, durch den der Zugriff auf spezifische Ressourcen oder Daten innerhalb eines Serverschranks oder eines gesamten IT-Systems gesteuert, eingeschränkt und überwacht wird. Sie ist von entscheidender Bedeutung, um die Sicherheit und Integrität von Informationen zu gewährleisten und unbefugten Zugriff zu verhindern.

In einem Serverschrank ermöglicht die Zugriffskontrolle nur autorisierten Personen den Zugriff auf die darin befindlichen Geräte und Daten. Dies wird durch physische Sicherheitsmaßnahmen wie Schlösser, Schlüssel, elektronische Zugangskontrollen oder biometrische Identifikationsmethoden erreicht. Diese Maßnahmen gewährleisten, dass nur befugte Mitarbeiter oder Techniker Zugriff haben und unautorisierte Zugriffe vermieden werden.

Im Rahmen von IT-Systemen umfasst die Zugriffskontrolle auch digitale Mechanismen. Hierbei werden Benutzeridentitäten und deren Berechtigungen verwaltet. Dies kann durch Passwörter, Zugangscodes, Token, Zwei-Faktor-Authentifizierung und andere Techniken erfolgen. Systemadministratoren legen fest, wer auf welche Daten und Ressourcen zugreifen darf und welche Aktionen sie ausführen können.

Die Überwachung der Zugriffskontrolle ist ebenfalls von großer Bedeutung. Protokollierung und Überprüfung von Zugriffsversuchen sowie regelmäßige Audits helfen dabei, potenzielle Sicherheitsverletzungen zu erkennen und darauf zu reagieren. Eine effektive Zugriffskontrolle ist somit ein wesentliches Element in der Sicherheitsstrategie von Unternehmen und Organisationen, um den Schutz sensibler Daten und kritischer Infrastrukturen zu gewährleisten.

Die Ziele der Zugriffskontrolle sind:

Sicherheit durch Zugriffskontrolle: Schutz vor nicht autorisiertem Zugriff auf IT-Ressourcen

Die Kontrolle des Zugriffs ist von entscheidender Bedeutung, um sicherzustellen, dass nur autorisierte Benutzer auf IT-Ressourcen zugreifen können. Diese Sicherheitsmaßnahme dient dem Schutz sensibler Daten und hilft dabei, potenzielle Sicherheitsverletzungen zu verhindern. Durch effektive Zugriffskontrolle wird sichergestellt, dass nur diejenigen Personen, die die erforderlichen Berechtigungen besitzen, auf bestimmte IT-Ressourcen zugreifen dürfen.

Durch die Implementierung von Zugriffsrichtlinien und -verfahren können Unternehmen den Zugriff auf sensible Daten und kritische Systeme steuern. Dies schließt physische Zugangskontrollen wie Sicherheitsschlösser, biometrische Identifikation und elektronische Zugangskarten ein, aber auch digitale Zugriffsmechanismen wie Passwörter, Authentifizierungstoken und Verschlüsselung.

Die Verweigerung des Zugriffs für nicht autorisierte Benutzer trägt dazu bei, potenzielle Sicherheitsrisiken zu minimieren. Unbefugte Zugriffe könnten zu Datenlecks, Datenverlust, Sabotage oder anderen schädlichen Aktivitäten führen. Eine effektive Zugriffskontrolle gewährleistet, dass nur befugte Benutzer die Kontrolle über IT-Ressourcen haben, was die Gesamtsicherheit der Organisation erheblich stärkt.

Die Zugriffskontrolle ist ein unverzichtbares Element in der IT-Sicherheit, das dazu beiträgt, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten zu wahren und gleichzeitig die organisationale Resilienz gegenüber Sicherheitsbedrohungen zu verbessern.

Zugriffskontrollen für Compliance: Einhaltung von Richtlinien und Vorschriften

Zugriffskontrollen spielen eine zentrale Rolle bei der Unterstützung von Unternehmen bei der Einhaltung von Richtlinien und Vorschriften, die den Zugriff auf bestimmte Informationen regeln. Dazu gehören Datenschutzgesetze sowie branchenspezifische Standards und Regelungen. Die effektive Umsetzung von Zugriffskontrollen ermöglicht es Unternehmen, diese Compliance-Anforderungen zu erfüllen und potenzielle rechtliche Risiken zu minimieren.

Datenschutzgesetze, wie die Datenschutz-Grundverordnung (DSGVO) in Europa oder der California Consumer Privacy Act (CCPA) in den USA, legen strikte Anforderungen hinsichtlich des Schutzes und der Privatsphäre von personenbezogenen Daten fest. Zugriffskontrollen helfen Unternehmen, sicherzustellen, dass nur autorisierte Personen Zugriff auf diese sensiblen Informationen haben, was wiederum zur Einhaltung dieser Gesetze beiträgt.

Branchenspezifische Standards, wie beispielsweise im Gesundheitswesen (HIPAA in den USA) oder im Finanzwesen (PCI DSS), enthalten spezielle Anforderungen für den Schutz von Gesundheitsdaten oder Zahlungskartendaten. Zugriffskontrollen ermöglichen Unternehmen in diesen Branchen, die Zugriffe auf diese hochsensiblen Daten streng zu kontrollieren und den Anforderungen der jeweiligen Standards zu entsprechen.

Durch die Implementierung angemessener Zugriffskontrollen können Unternehmen nicht nur den rechtlichen Anforderungen gerecht werden, sondern auch das Vertrauen ihrer Kunden stärken, indem sie die Sicherheit und Integrität ihrer Daten gewährleisten. Eine ganzheitliche Sicherheitsstrategie, die Zugriffskontrollen als Kernkomponente integriert, ist daher entscheidend für eine erfolgreiche Compliance mit den regulatorischen Vorgaben und Branchenstandards.

Zugriffskontrollen für Überwachung und Protokollierung: Sicherheitsaudits und Aktivitätsnachverfolgung

Zugriffskontrollen dienen nicht nur der Begrenzung von Zugriffen auf bestimmte Ressourcen, sondern ermöglichen auch die Überwachung von Benutzeraktivitäten und die Protokollierung von Zugriffsereignissen. Diese Funktionen sind entscheidend für Sicherheitsaudits und die genaue Nachverfolgung von Aktivitäten in IT-Systemen.

Die Überwachung von Benutzeraktivitäten bedeutet, dass Unternehmen in Echtzeit sehen können, wer auf welche Ressourcen zugreift, welche Aktionen durchgeführt werden und ob es verdächtige Aktivitäten gibt. Dies ermöglicht eine schnelle Reaktion auf potenzielle Sicherheitsvorfälle und hilft dabei, Sicherheitslücken zu erkennen, bevor sie zu ernsthaften Problemen werden.

Die Protokollierung von Zugriffsereignissen ist ebenso wichtig. Hierbei werden Details zu jedem Zugriffsvorgang erfasst, einschließlich des Benutzers, der auf die Ressource zugegriffen hat, des Zeitpunkts des Zugriffs, der Art der durchgeführten Aktion und mehr. Diese Protokolle dienen als auditierbare Aufzeichnungen, die in Sicherheitsaudits überprüft werden können, um sicherzustellen, dass die Zugriffskontrollen ordnungsgemäß funktionieren und die Sicherheitsrichtlinien eingehalten werden.

Sicherheitsaudits sind kritisch, um die Wirksamkeit von Sicherheitsmaßnahmen zu bewerten und sicherzustellen, dass sie den Compliance-Anforderungen entsprechen. Durch die Kombination von Zugriffskontrollen, Überwachung und Protokollierung können Unternehmen diese Audits effektiv durchführen und nachweisen, dass sie die notwendigen Schritte unternehmen, um ihre Systeme und Daten zu schützen.

Zugriffskontrollen tragen zur Sicherheit von IT-Systemen bei, indem sie nicht nur den Zugriff steuern, sondern auch die Überwachung und Protokollierung ermöglichen, was wiederum entscheidend für die Sicherheitsaudits und die Nachverfolgung von Aktivitäten ist.

Authentifizierungsmethoden zur Überprüfung der Identität

Die Authentifizierung ist ein zentraler Prozess in der IT-Sicherheit, bei dem die Identität eines Benutzers oder einer Entität verifiziert wird, um sicherzustellen, dass sie tatsächlich diejenige ist, die sie vorgibt zu sein. Es gibt mehrere typische Methoden der Authentifizierung. Passwörter sind eine häufig genutzte Methode, bei der Benutzer geheime Passwörter eingeben. Biometrische Authentifizierung nutzt physiologische oder Verhaltensmerkmale wie Fingerabdrücke oder Gesichtserkennung. Zwei-Faktor-Authentifizierung (2FA) und Mehr-Faktor-Authentifizierung (MFA) kombinieren verschiedene Methoden für zusätzliche Sicherheit. Token-basierte und zertifikatsbasierte Authentifizierung nutzen spezielle Codes oder digitale Zertifikate. Smartcards sind physische Chipkarten, die für die Authentifizierung genutzt werden. Die Wahl der Methode hängt von den Sicherheitsanforderungen und Präferenzen ab und kann in verschiedenen Szenarien eingesetzt werden.

Typische Methoden der Authentifizierung sind:

Passwortbasierte Authentifizierung: Die gängigste Methode der Identifikation

Die passwortbasierte Authentifizierung ist zweifellos die am häufigsten verwendete Methode zur Identifikation von Benutzern. Sie erfordert, dass Benutzer einen zuvor festgelegten Benutzernamen und ein geheimes Passwort eingeben, um ihre Identität zu bestätigen und auf das System oder die Anwendung zuzugreifen. Diese Methode ist weit verbreitet aufgrund ihrer Einfachheit und Benutzerfreundlichkeit.

Die Benutzer wählen ein Passwort, das sie kennen und das idealerweise komplex genug ist, um unbefugten Zugriff zu verhindern. Die Sicherheit der passwortbasierten Authentifizierung hängt stark von der Stärke und Geheimhaltung des Passworts ab. Ein starkes Passwort sollte aus einer Kombination von Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen bestehen.

Obwohl passwortbasierte Authentifizierung weit verbreitet ist, ist sie anfällig für verschiedene Sicherheitsrisiken. Schwache Passwörter, Wiederverwendung von Passwörtern, Phishing-Angriffe und Brute-Force-Angriffe sind nur einige der Herausforderungen. Daher ist es entscheidend, bewusst mit Passwörtern umzugehen, regelmäßig sichere Passwörter zu verwenden und Multifaktor-Authentifizierung zu nutzen, um die Sicherheit zu erhöhen.

Trotz ihrer Schwächen bleibt die passwortbasierte Authentifizierung ein Eckpfeiler der IT-Sicherheit und wird weiterhin verbessert und ergänzt, um höhere Sicherheitsstandards zu gewährleisten und den wachsenden Bedrohungen gerecht zu werden.

Biometrische Authentifizierung: Identitätsüberprüfung mittels physischer Merkmale

Die biometrische Authentifizierung ist eine fortschrittliche Methode, um die Identität eines Benutzers zu überprüfen. Sie basiert auf einzigartigen physischen Merkmalen, die bei jedem Individuum vorhanden sind. Typische biometrische Merkmale sind Fingerabdrücke, Iris-Scans, Gesichtserkennung, Handgeometrie, Stimme oder sogar das Gangbild einer Person.

Um sich zu authentifizieren, muss der Benutzer sein biometrisches Merkmal (z.B. Fingerabdruck) scannen oder erfassen lassen. Das System vergleicht dann dieses erfasste Merkmal mit den zuvor registrierten biometrischen Daten in der Datenbank. Stimmt das erfasste Merkmal mit den gespeicherten Daten überein, wird die Identität des Benutzers bestätigt, und der Zugriff wird gewährt.

Biometrische Authentifizierung bietet hohe Genauigkeit und Sicherheit, da biometrische Merkmale einzigartig und schwer zu fälschen sind. Sie eliminiert auch das Risiko, dass Benutzer ihre Authentifizierungsinformationen vergessen oder verlieren, wie es bei Passwörtern der Fall sein kann. Darüber hinaus ist sie bequem und benutzerfreundlich.

Jedoch gibt es auch Herausforderungen. Die Genauigkeit der biometrischen Systeme kann durch Umweltfaktoren, Alterung oder Gesundheitszustand beeinflusst werden. Datenschutzbedenken hinsichtlich der Speicherung biometrischer Daten und mögliche Missbrauchsfälle sind weitere Aspekte, die sorgfältig berücksichtigt werden müssen.

Trotz dieser Herausforderungen wird die biometrische Authentifizierung immer häufiger eingesetzt, insbesondere in sicherheitskritischen Anwendungen wie Bankwesen, Regierungsbehörden und Hochsicherheitsanlagen, um die Sicherheit und Effizienz der Identitätsüberprüfung zu verbessern.

Zwei-Faktor-Authentifizierung (2FA) und Mehr-Faktor-Authentifizierung (MFA): Zusätzliche Sicherheit durch vielschichtige Identitätsprüfung

Die Zwei-Faktor-Authentifizierung (2FA) und Mehr-Faktor-Authentifizierung (MFA) sind Sicherheitsmechanismen, die über die herkömmliche Passwortauthentifizierung hinausgehen. Sie erfordern mindestens zwei oder mehr unterschiedliche Arten von Identitätsnachweisen, um den Zugriff auf ein System oder eine Anwendung zu gewähren.

Typischerweise können die Faktoren in 2FA und MFA sein:

- Etwas, das der Benutzer weiß, wie ein Passwort oder eine geheime PIN.

- Etwas, das der Benutzer hat, wie ein Mobiltelefon oder ein Hardware-Token.

- Etwas, das der Benutzer ist, wie Fingerabdrücke, Gesichtserkennung oder Iris-Scans (Biometrische Merkmale).

Die Authentifizierung erfolgt durch die Kombination von mindestens zwei dieser Faktoren. Zum Beispiel könnte ein Benutzer zuerst sein Passwort eingeben (Wissen), und dann wird ein Einmal-SMS-Code an sein Mobiltelefon gesendet, den er eingeben muss (Besitz).

2FA und MFA bieten zusätzliche Sicherheit, da selbst wenn ein Angreifer das Passwort eines Benutzers kennt, immer noch ein weiterer Identitätsnachweis erforderlich ist, den der Angreifer nicht hat. Die Kombination von verschiedenen Faktoren macht es erheblich schwieriger für Angreifer, sich unerlaubten Zugriff zu verschaffen.

Diese Methoden sind in vielen Online-Diensten und Unternehmensumgebungen weit verbreitet. Unternehmen setzen zunehmend auf MFA, da sie die Sicherheit erhöht und einen zusätzlichen Schutzschild gegen Phishing-Angriffe und unautorisierte Zugriffe bietet.

Sicherung von Serverschränken: Elektronische Schlösser, Zugriffskontrollsysteme und Überwachungskameras

Serverschränke spielen eine entscheidende Rolle bei der sicheren Aufbewahrung von Servern und anderen IT-Geräten. Um den physischen Zugriff zu steuern und die Sicherheit dieser Geräte zu gewährleisten, können Serverschränke mit verschiedenen Sicherheitsvorkehrungen ausgestattet werden.

Elektronische Schlösser sind eine der grundlegenden Sicherheitsmaßnahmen für Serverschränke. Sie ermöglichen die Steuerung des Zugriffs durch autorisierte Personen und können digitale Zugangscodes, RFID-Karten oder biometrische Identifikation verwenden. Diese elektronischen Schlösser bieten ein hohes Maß an Sicherheit und Protokollierungsmöglichkeiten, um den Zugriff aufzuzeichnen.

Zugriffskontrollsysteme sind eine weitere wichtige Sicherheitskomponente. Sie ermöglichen es, die Zugriffsrechte zu verwalten und festzulegen, wer auf den Serverschrank zugreifen kann und zu welchen Zeiten. Administratoren können individuelle Berechtigungen vergeben und gegebenenfalls zeitlich begrenzten Zugriff gewähren oder entziehen.

Überwachungskameras, die den Serverschrank und den umliegenden Bereich abdecken, bieten zusätzliche Sicherheit und Überwachung. Sie können potenzielle unautorisierte Zugriffe erkennen, Aufzeichnungen erstellen und Echtzeitinformationen an das Sicherheitspersonal oder Administratoren senden.

In Kombination ermöglichen diese Sicherheitsvorkehrungen eine effektive Kontrolle des physischen Zugriffs zu den in Serverschränken untergebrachten Geräten. Dies ist entscheidend, um sicherzustellen, dass nur befugte Personen Zugriff haben und unautorisierte Zugriffe verhindert werden. Die ganzheitliche Sicherung von Serverschränken ist ein integraler Bestandteil der Gesamtsicherheitsstrategie eines Unternehmens oder einer Organisation.

Authentifizierung und Zugriffskontrolle für Serverschränke: Passwörter und Biometrie als Schlüsselmechanismen

Die Authentifizierung und Zugriffskontrolle in Bezug auf Serverschränke sind zentrale Elemente, um sicherzustellen, dass nur autorisierte Benutzer auf die darin befindlichen IT-Geräte zugreifen können. Hierbei kommen sowohl traditionelle als auch fortschrittliche Methoden zum Einsatz.

Eine grundlegende Methode ist die Vergabe von Zugriffsberechtigungen in Form von Benutzerkonten und Passwörtern. Jeder autorisierte Benutzer erhält ein eindeutiges Benutzerkonto und ein geheimes Passwort, um sich zu authentifizieren und Zugriff auf den Serverschrank zu erhalten. Dieses Verfahren ist weit verbreitet und einfach zu implementieren.

Zusätzlich können fortschrittliche Serverschränke biometrische Authentifizierungsmethoden integrieren, um die Identität von Benutzern zu verifizieren. Diese Methoden nutzen einzigartige physiologische oder verhaltensbasierte Merkmale, wie Fingerabdrücke, Iris-Scans, Gesichtserkennung oder Handgeometrie, um die Identität eines Benutzers zu überprüfen. Diese biometrischen Daten werden mit zuvor gespeicherten Referenzdaten verglichen, um den Zugriff zu gewähren oder abzulehnen.

Die Kombination aus Passwörtern und biometrischer Authentifizierung stellt eine robuste Sicherheitsmaßnahme dar. Das Passwort dient als primäres Authentifizierungselement, während die biometrische Authentifizierung eine zusätzliche Sicherheitsebene bietet, um sicherzustellen, dass die Person, die das Passwort eingibt, tatsächlich die autorisierte Person ist.

Durch diese Sicherheitsvorkehrungen können Unternehmen den Zugriff auf ihre IT-Geräte in Serverschränken effektiv kontrollieren und sicherstellen, dass nur befugte Personen Zugriff haben. Die Wahl der geeigneten Authentifizierungsmethode hängt von den Sicherheitsanforderungen, der Art der gespeicherten Daten und den Ressourcen des Unternehmens ab.

Überwachung und Protokollierung von Zugriffsaktivitäten im Serverschrank: Ganzheitliche Sicherheitsgewährleistung

Die Überwachung und Protokollierung von Zugriffsaktivitäten im Serverschrank sind von entscheidender Bedeutung, um sicherzustellen, dass sämtliche Zugriffe auf den Serverschrank nachvollziehbar sind und mögliche Sicherheitsvorfälle identifiziert und untersucht werden können.

Durch die Implementierung von Überwachungssystemen, wie beispielsweise Überwachungskameras oder Zugangssensoren, können sämtliche Zugriffsversuche und tatsächliche Zugriffe auf den Serverschrank in Echtzeit überwacht werden. Diese Systeme erfassen Bilder, Videos oder Protokolldaten, die später zur Überprüfung und Analyse verwendet werden können.

Die Protokollierung von Zugriffsaktivitäten umfasst das systematische Aufzeichnen von Informationen über jeden Zugriffsvorgang auf den Serverschrank. Dies beinhaltet Details wie den Zeitpunkt des Zugriffs, den Benutzer oder die Person, die den Zugriff versucht hat, und den Ausgang des Zugriffsversuchs (erfolgreich oder abgelehnt). Diese Protokolle dienen als wichtige Aufzeichnungen für Sicherheitsaudits, Untersuchungen und Rückverfolgung von Aktivitäten.

Die Möglichkeit, Zugriffsaktivitäten zu überwachen und zu protokollieren, bietet mehrere Vorteile:

Sicherheitsnachverfolgung: Unautorisierte Zugriffsversuche können erkannt und aufgezeichnet werden, um entsprechende Maßnahmen zu ergreifen.

Sicherheitsaudits und Compliance: Die Protokolle ermöglichen eine regelmäßige Überprüfung und Bewertung der Sicherheitsmaßnahmen im Serverschrank, um die Einhaltung von Richtlinien und Standards zu gewährleisten.

Ermittlungen bei Vorfällen: Im Falle von Sicherheitsverletzungen oder verdächtigen Vorfällen können die Protokolle genutzt werden, um die Ursachen zu ermitteln und geeignete Gegenmaßnahmen zu ergreifen.

Überwachung und Protokollierung von Zugriffsaktivitäten tragen dazu bei, die Sicherheit des Serverschranks zu verbessern und ein umfassendes Sicherheitsniveau für die in ihm untergebrachten IT-Ressourcen zu gewährleisten.

Zugriffskontrolle, Authentifizierung und Serverschränke: Ganzheitlicher Schutz kritischer IT-Ressourcen

Zugriffskontrolle und Authentifizierung sind essenzielle Sicherheitsmechanismen, die darauf abzielen, den Zugriff auf kritische IT-Ressourcen zu sichern, sensible Daten zu schützen und die Einhaltung von Sicherheitsrichtlinien sowie Datenschutzvorschriften zu gewährleisten. Diese Sicherheitsmaßnahmen tragen maßgeblich dazu bei, die Integrität, Vertraulichkeit und Verfügbarkeit von Daten zu wahren.

Serverschränke fungieren als physische Barriere, um den Zugriff auf Server und Hardware zu kontrollieren. Sie unterstützen diese Sicherheitsmaßnahmen, indem sie eine sichere Umgebung für die Aufbewahrung von IT-Geräten bereitstellen. Durch den Einsatz von Zugangskontrollsystemen, elektronischen Schlössern, Überwachungskameras und gegebenenfalls biometrischer Authentifizierung bieten Serverschränke eine zusätzliche Ebene der Sicherheit.

Die Zugriffskontrolle in Verbindung mit Authentifizierung ermöglicht es Unternehmen, Sicherheitsrichtlinien durchzusetzen und sicherzustellen, dass nur befugte Benutzer Zugriff auf sensible Systeme und Daten erhalten. Dies ist entscheidend, um vor unbefugtem Zugriff und potenziellen Sicherheitsverletzungen zu schützen.

Zugriffskontrolle, Authentifizierung und Serverschränke unterstützen Unternehmen dabei, eine umfassende Sicherheitsstrategie zu implementieren, die physischen und virtuellen Schutz für kritische IT-Ressourcen bietet. Diese Sicherheitsmaßnahmen sind grundlegend für den Schutz von Daten, die Einhaltung von Vorschriften und letztendlich für das Vertrauen in die Sicherheit von Unternehmensinformationen.

Serverschrankreinigung: Gewährleistung von Sicherheit, Zuverlässigkeit und optimaler IT-Betriebsbedingungen

Die Serverschrankreinigung ist von entscheidender Bedeutung, wenn es um die Sicherheit und Zuverlässigkeit von IT-Infrastrukturen geht. Sie trägt wesentlich dazu bei, die Betriebsbedingungen zu optimieren und potenzielle Risiken zu minimieren.

Die Serverschrankreinigung ist ein integraler Bestandteil der ganzheitlichen Sicherheitsstrategie in der IT-Infrastruktur. Sie trägt dazu bei, nicht nur die physische Sauberkeit und Ordnung zu erhalten, sondern auch die Sicherheit und Zuverlässigkeit der darin befindlichen IT-Ressourcen zu gewährleisten.

Die Serverschrankreinigung ist ein Prozess, der Sicherheit und Sauberkeit miteinander verbindet. Dieser Ansatz stellt sicher, dass die höchsten Sicherheitsstandards eingehalten werden, um sensible IT-Systeme zu schützen und die Integrität der Daten zu bewahren.

Sicherheit durch Sauberkeit

Ein sauberer Serverschrank ist ein sicherer Serverschrank. Die Reinigung trägt dazu bei, potenzielle Gefahren wie Staubansammlungen oder elektrostatische Entladungen zu reduzieren, die den Betrieb und die Sicherheit der IT-Geräte beeinträchtigen könnten.

Erhaltung der Zuverlässigkeit

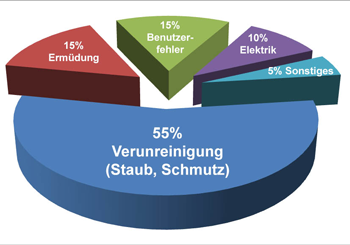

Staub und Schmutz können die Kühlungssysteme beeinträchtigen und die Betriebszuverlässigkeit der Server und Hardware verringern. Eine regelmäßige Reinigung trägt dazu bei, die Effizienz der Kühlung zu verbessern und einen zuverlässigen Betrieb zu gewährleisten.

Verlängerung der Lebensdauer von Geräten

Sauberkeit im Serverschrank kann die Lebensdauer der IT-Geräte verlängern, indem sie vor Überhitzung schützt und somit eine optimale Leistungsfähigkeit aufrechterhält. Dies trägt zur Senkung der Gesamtbetriebskosten bei.

Einhaltung von Sicherheitsstandards

Eine ordnungsgemäße Serverschrankreinigung gewährleistet die Einhaltung von Sicherheitsstandards und Vorschriften. Dies ist insbesondere in sicherheitskritischen Umgebungen von großer Bedeutung, um das Risiko von Sicherheitsverletzungen zu minimieren.

Durch die Integration der Serverschrankreinigung in die Sicherheits- und Wartungsstrategie können Unternehmen eine zuverlässige und sichere IT-Infrastruktur aufrechterhalten. Die Investition in die regelmäßige Reinigung zahlt sich durch eine verbesserte Zuverlässigkeit, geringere Ausfallzeiten und eine längere Lebensdauer der IT-Geräte aus, was letztendlich die Gesamtleistung des Unternehmens unterstützt.